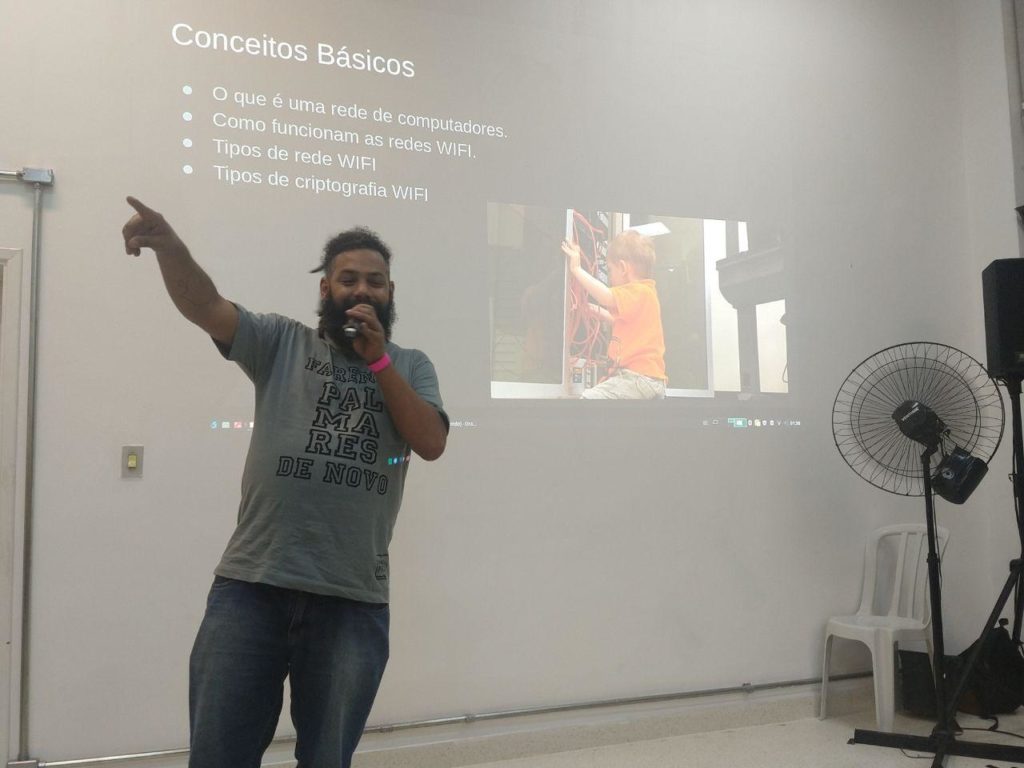

Começo o post dizendo que eu tô feliz pra caralho de ter participado dessa edição da Cryptorave. Poder compartilhar um pouco do que manjo num evento que acompanho e admiro já faz um tempo foi incrível! Agradeço de coração todo mundo que colou, fez perguntas e foi trocar ideia depois da atividade. Saí de lá inspirado e fortalecido.

Conforme prometido, vou elencar aqui alguns materiais, links de referência e ferramentas que usei na palestra e outros que julgo relevante pro assunto. Bora lá?

Redes com criptografia WEP e WPA

A principal ferramenta para testar a segurança em redes WEP é a suíte aircrack-ng. Nela encontramos ferramentas para colocar a placa de rede em modo monitor, escanear redes, capturar pacotes de redes com clientes ativos e injetar pacotes em redes que não possuem clientes ativos.

A suíte aircrack-ng também tem ferramentas para ataque em redes WPA2, mas creio não ser a melhor ferramenta pra isso.

Redes WPA2 com WPS ativado

Para testar a segurança de redes WPA2 com WPS ativado, temos duas ferramentas principais:

- Wash para escanear redes com WPS ativado ao alcance da sua placa.

- Reaver-WPS para atacar o PIN WPS da rede escolhida. Aqui cabe um adendo que é o fork que o t6x fez do reaver, essa última versão é a mais atualizada e, além de diversas melhorias, tem suporte ao pixie-script, que otimiza o ataque WPS, reduzindo drásticamente o tempo de ataque em redes vulneráveis. Recomendo o uso do fork.

Ataque de engenharia social

Nos ataques de engenharia social, diferente dos anteriores, atacamos o cliente e não o roteador dele. Assim sendo, ele independe da criptografia utilizada. A principal ferramenta pra isso é o Linset. Essa ferramenta faz um clone da rede da vítima e força ela a se conectar no clone, após conectada a vítima é direcionada a uma página que exige a senha da rede WIFI para que ela continue navegando. Assim se consegue a senha desejada.

Lista de referências, ferramentas e documentação

Vou elencar aqui alguns materiais e ferramentas que são importantes para quem quer se aprofundar um pouco mais no assunto.

Distribuições linux para testes de segurança em redes WIFI:

- Wifislax – Distribuição live com foco em segurança WIFI, nela você encontrará todas as ferramentas que falei aqui, além de scripts que automatizam os ataques em redes e mais várias outras que vão ajudar muito a auferir a segurança de uma rede sem fio.

- Kali – Distribuição linux com foco em testes de penetração no geral. Apesar de não ser focada em WIFI, tem uma lista extensa de ferramentas para testes de segurança em redes sem fio.

- Parrot – Distribuição linux que, assim como o Kali, tem foco em testes de penetração em geral e tem uma parte focada em redes WIFI.

Scripts prontos que automatizam o teste de segurança em redes WIFI:

- Wifite2 – Sucessor do famoso wifite, script que automatiza todo o processo de auditoria e teste de segurança em redes sem fio. Ele sozinho coloca a placa em modo monitor, faz a busca de redes e seleciona o melhor ataque ao alvo. Script matador e está presente no Wifislax.

- PixieScript – Também presente no Wifislax, o script com interface gráfica escaneia alvos e te dá a opção de ataques disponíveis no alvo selecionado.

Fórum para se aprofundar:

- Foro Seguridad Wireless – Fórum em lingua espanhola com muito conteúdo sobre segurança em redes sem fio. É também a comunidade responsável pelo Wifislax. Tem mais alguns, mas acho que esse é a melhor porta de entrada.

Bem, acho que por hora é isso, povo. Se achar que faltou algo é só dar um salve ai nos comentários ou no meu email.

Forte abraço.

Boa mano!

Vim atras pois vou passar esse post como ref

Que dahora, mano! Tamo juntão <3